Das Forschungsteam von Censys, Experte für Threat Intelligence und Attack Surface Management, hat eine neue Bedrohung…

Schlagwort: Cybersicherheit

Versa SASE ermöglicht sicheren KI-Einsatz

Neueste Version von VersaONE bietet eine KI-fähige Edge-Infrastruktur, verbesserte Datensicherheit und KI-gestützte Abläufe Versa Networks, Spezialist…

Swiss Cyber Security Days: CoreView stärkt Tenant-Resilienz und Souveränität

CoreView zeigt auf den diesjährigen Swiss Cyber Security Days (17. und 18. Februar 2026 in Bern)…

Persönliche Haftung nach NIS2: Berechtigungsmanagement als Chefsache

Schwerte, 04. Februar 2026 – Seit dem 6. Dezember 2025 ist das NIS2-Umsetzungsgesetz in Deutschland in…

Media Alert: nicht-authentifizierte Message Queue-Systeme als oft übersehene Sicherheitslücke

Nicht-authentifizierte Message Queue-Systeme stellen ein ernst zu nehmendes und bislang oft unterschätztes Sicherheitsrisiko dar. Denn häufig…

Kostenloser Microsoft-365-Security-Scanner von CoreView

Bewertung der Tenant-Sicherheit und Identifizierung kritischer Lücken Der Microsoft-365-Spezialist CoreView stellt ab sofort seinen kostenlosen Microsoft…

Schutz kritischer Infrastrukturen: Claroty sichert sich 150 Millionen US-Dollar in weiterer Finanzierungsrunde

Investition von Golub Growth, einer Tochtergesellschaft von Golub Capital, soll die globale Expansion des Unternehmens und…

James Love ist neuer Chief Revenue Officer von Claroty

Cybersicherheitsexperte will das starke Momentum weiter ausbauen und das Unternehmen in die nächste Phase nachhaltigen Umsatzwachstums…

CoreView: Mehr Sicherheit und bessere Governance für Microsoft-365-Tenants

Mit Tenant Resilience und Tenant Management stehen zwei spezifische Lösungen für unterschiedliche Anforderungen zur Verfügung CoreView…

Nexia eröffnet neue digitale Zukunftswege: Innovatives Schulungsangebot startet mit NIS-2-Trainings

Ingo Wolf: „Cybersicherheit, Compliance und digitale Resilienz sind geschäftskritische Faktoren.“ (Bildquelle: Nexia) Düsseldorf, 22.01.2026; Die Nexia…

Stärkere Cybersecurity für Anbieter kritischer Infrastrukturen

Harald Röder, Senior Solutions Engineer bei Censys Ein Cyberangriff auf einen Betreiber kritischer Infrastrukturen kann innerhalb…

Sicherheitslücke in Coolify: 14.807 exponierte Hosts in Deutschland

Im weltweiten Vergleich am meisten Instanzen in Deutschland von Remote Code Execution-Schwachstelle potenziell betroffen In der…

Cybersecurity 2026: Trends und Predictions von Censys

Silas Cutler, Principal Security Researcher bei Censys 2026 wird ein Jahr, in dem sich Angriffsflächen weiter…

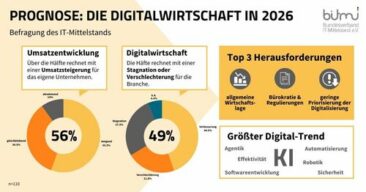

BITMi-Jahresprognose für 2026

IT-Mittelstand trotzt Wirtschaftslage Der IT-Mittelstand blickt mit einer verhaltenen Prognose auf das neue Jahr, erweist sich…

Keeper Security 2025 Rückblick: Ein Jahr voller Dynamik, Modernisierung und identitätsorientierter Innovationen

Keeper hat seine einheitliche Plattform für privilegierten Zugriff weiterentwickelt, seine globale Reichweite ausgebaut und Forschungsergebnisse vorgelegt,…

Microsoft-365-Sicherheit: KuppingerCole bescheinigt CoreView herausragende Tiefe

„Einzigartige Fähigkeiten für die Administration, das Konfigurationsmanagement und das Compliance-Management in Microsoft-365-Umgebungen“ Das Analyseunternehmen KuppingerCole attestiert…

Neues ISC2-Zertifikat ermöglicht es Cybersecurity-Experten, ihre Cloud-Sicherheitskompetenz nachzuweisen

Das Zertifikat hilft Cybersecurity-Experten weltweit, ihre Expertise in einer der gefragtesten Fähigkeiten der Branche nachzuweisen. Alexandria/München,…

Remote Access Malware: Analyse von Censys zeigt die weltweite Verbreitung der C2-Infrastrukturen von Remcos

In einer aktuellen Analyse hat Censys, einer der führenden Anbieter für Threat Intelligence und Attack Surface…

Claroty startet KI-gestützte CPS-Asset-Bibliothek für maximale Transparenz und Sicherheit

Mit starken OEM-Partnern wie Rockwell Automation und Schneider Electric wird die Asset-Erkennung auf ein neues Level…

State of the Internet Report 2025 von Censys: Einblicke in die Infrastruktur von Cyberangriffen

Die Infrastruktur von Angreifern ist ein wichtiger Faktor bei Cyberangriffen. Von Command-and-Control-Diensten (C2) und Malware-Loadern bis…

3,5 Milliarden WhatsApp-Profile öffentlich abrufbar – Unternehmen brauchen jetzt klare IT-Richtlinien

advantegy veröffentlicht umfassende Best-Practice-Leitlinien für sicheren Umgang mit Daten, Social Media und KI im Unternehmensalltag IT-Richtlinien…

Microsoft-365-Sicherheit: Jeder zweite IT-Verantwortliche liegt falsch

Gefährliche Fehleinschätzungen über scheinbar grundlegende Funktionalitäten bedrohen Sicherheitslage 49 Prozent der IT-Verantwortlichen weltweit gehen fälschlicherweise davon…

Lagebericht des BSI: wachsende Angriffsflächen, steigende Risiken – warum Attack Surface Management unverzichtbar ist

Tabatha von Kölichen, Regional Sales Director D-A-CH & Central Europe bei Censys Das Bundesamt für Informationstechnik…

Erfolgreicher Themenabend „KI, Cyber & Co. – Wie viel Zukunft steckt in der Digitalisierung?“ im Deutschen Museum Bonn

Volker Wollersheim (LEMO Maschinenbau) im Gespräch mit Carsten Neußer und Benedikt Huth (H-BRS) (Bildquelle: Max Malsch)…

Versa zum zweiten Mal in Folge als Leader und Outperformer im GigaOm SD-WAN-Report ausgezeichnet

Versa behauptet seine Position als führender Anbieter in allen drei SASE-bezogenen GigaOm Radar-Reports Versa Networks, Spezialist…

Umfassende IT-Sicherheit für Unternehmen und öffentliche Institutionen

Strategische Partnerschaft von DS DATA SYSTEMS und SECUINFRA Ramon Weil (links), Founder & CEO SECUINFRA, und…

Datenbanksicherheit: Best Practices für den Schutz von kritischen Datenbanken

Theresa Lettenmeier, Sales Manager New Business Viele Unternehmen verlassen sich auf Firewalls und starke Passwörter, um…

Strategische Kunden im Blick: Raphael Tsitrin verstärkt Versa Networks

Raphael Tsitrin, Sales Director Enterprise von Versa Networks Versa Networks baut sein Team in der DACH-Region…

Integration von Versa Secure SD-WAN mit Microsoft Entra Internet Access schafft umfassende SASE-Lösung

Kombination aus führenden SD-WAN- und SSE-Angeboten bietet eine umfassende, einfach zu verwaltende und sichere Netzwerklösung für…

Nominierungen gestartet: Women in Cyber – Voice of the Year 2026

Initiative würdigt weibliche Exzellenz in der Cybersicherheit / Einreichungen bis 15. Januar 2026 Women in Cyber:…

KI, Cyber & Co. – Wieviel Zukunft steckt in der Digitalisierung?

Kunststoff-Initiative und Initiative Industrie laden Unternehmer / Unternehmerinnen sowie Interessierte aus der Region zum Themenabend ein…

Versa als „Strong Performer“ im Bereich SASE ausgezeichnet

Höchstmögliche Punktzahl in den Kriterien Innovation, Service-Provider-Multi-Tenancy und lokale Bereitstellung Versa Networks, Spezialist für Secure Access…